Quand Baran m’a envoyé cette traduction je me suis demandée de quel site “complotiste” il émanait… pas du tout il s’agit d’une enquête de Newsweek. Les “révélations” sur ces extraterritoriaux (comme il y eut dans un feuilleton célèbre des extra-terrestres) infiltrés parmi nous sont à mettre en relation avec l’histoire de ce charmant néo-nazi biélorusse, des agents des USA, avec le filtre des petites annonces et des entreprises privées. Comme le soulignait très justement un journaliste hongrois à ses confrères chargés de les transformer en héros de la liberté ces gens sont des agents, recrutés sur un profil très particulier décrit ici. Quant aux gadgets pour masquer leur identité on est effectivement entre James Bond et Max la menace. Il est vrai que l’aspect branquignole très souvent sanglant de ces gens-là ne peut fonctionner et provoquer périodiquement l’indignation vertueuse de nos politiciens que parce qu’ils jouissent de la complaisance de journalistes qui acceptent de reproduire des articles livrés clés en mains par les services de renseignement. Mais lisez plutôt. (traduction de Baran, note de Danielle Bleitrach)

PAR WILLIAM M. ARKIN LE 17/05/21

(IMAGE) À l’intérieur de la plus grande force d’infiltration que le monde n’ait jamais connue : celle créée par le Pentagone, avec des dizaines de milliers de soldats, de civils et d’entrepreneurs opérant sous de faux noms, sur le terrain et dans le cyberespace. TIMOTHY A. CLARY, AFP VIA GETTY IMAGES

Source :https://www.newsweek.com/exclusive-inside-militarys-secret-undercover-army-1591881

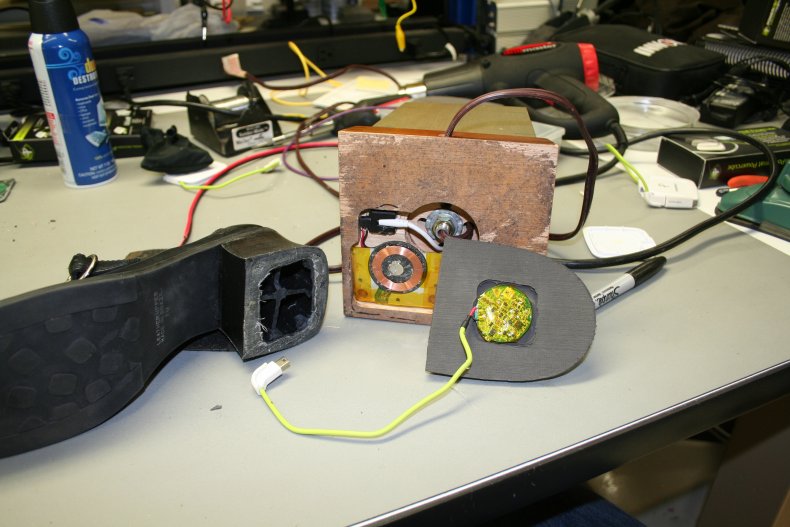

A ce jour, la plus grande force d’infiltration que le monde ait connue est celle qui a été créée par le Pentagone au cours de la dernière décennie. Quelque 60 000 personnes font désormais partie de cette armée secrète, dont beaucoup travaillent sous identités masquées avec des profils discrets dans le cadre d’un vaste programme appelé « signature reduction » (réduction de signature). Cette force d’intervention représente plus de dix fois la taille des éléments clandestins de la CIA. Elle effectue des missions nationales et étrangères, sous des uniformes militaires et civiles, dans la vie réelle et en ligne, parfois sous la couverture d’entreprises privées et de sociétés de conseil, dont certaines sont très réputées.

Cette évolution sans précédent a placé un nombre toujours plus important de soldats, de civils et d’entrepreneurs travaillant sous de fausses identités pour deux raisons principales. Elle accompagne la croissance des forces spéciales secrètes, mais est aussi une réponse aux défis des opérations et des déplacements dans un univers de plus en plus transparent. En outre, l’explosion de la cyberguerre du Pentagone a conduit à la création de milliers d’espions qui effectuent leurs tâches quotidiennes à travers diverses identités inventées, le type même d’opérations abominables que les États-Unis dénoncent lorsque les espions russes et chinois s’y font prendre.

Le rapport exclusif de Newsweek sur ce monde secret est le résultat d’une enquête de deux ans, pendant laquelle ont été examiné plus de 600 CV et 1000 offres d’emploi, des dizaines de demandes d’accès à l’information relatives à la loi « Freedom of Information Act » et de nombreux entretiens avec des participants et des décideurs de la défense. En plus de mettre le projecteur sur un secteur peu connu de l’armée américaine, l’investigation a permis de porter un œil sur une pratique en dehors de toute règlementation. Personne ne connaît la taille totale du programme « signature réduction ». Sa forte croissance n’a jamais été accompagnée d’un examen de son impact sur la stratégie et la culture militaires. Le Congrès n’a pas du tout effectué d’audition à ce sujet. Et pourtant, l’armée qui développe cette gigantesque force clandestine défie les lois américaines, les Conventions de Genève, le code de conduite militaire et de responsabilité basique.

Le programme de réduction de signature engage environ 130 entreprises privées afin d’administrer le nouveau monde clandestin. Des dizaines d’organisations gouvernementales secrètes ou peu connues soutiennent le programme, en faisant circuler des contrats classifiés ou en supervisant des opérations publiquement non reconnues. Au total, les entreprises tirent annuellement plus de 900 millions de dollars pour servir la force clandestine. Elles font le nécessaire pour créer de faux documents et payer les factures (et impôts) des agents opérant sous des noms d’emprunt. Elles fabriquent également des déguisements ou d’autres dispositifs pour contrecarrer la détection et l’identification. De plus, elles fournissent des dispositifs invisibles permettant de photographier et d’écouter des activités qui se déroulent dans les coins les plus reculés du Moyen-Orient et de l’Afrique.

Les forces d’opérations spéciales constituent plus de la moitié de l’ensemble des forces de réduction de signature. Ce sont des guerriers de l’ombre qui poursuivent les terroristes dans des zones de guerre allant du Pakistan à l’Afrique de l’Ouest. Ils travaillent aussi de plus en plus dans des points chauds inavouables,notamment derrière les lignes ennemies de pays tels que la Corée du Nord et l’Iran. Les spécialistes du renseignement militaire – collecteurs, agents de contre-espionnage, voire linguistes – constituent quant à eux le deuxième corps le plus important : des milliers de personnes sont déployées à tout moment avec un certain degré de « couverture » pour protéger leur véritable identité. Le groupe le plus récent et à la croissance la plus rapide est l’armée clandestine, qui ne quitte jamais ses claviers. Il s’agit de cyber-combattants et de collecteurs de renseignements à la pointe de la technologie. Avec de fausses identités en ligne, ils utilisent des techniques de “non-attribution” et de “mauvaise attribution” ; dissimulent les indices de présence en ligne (le « qui » et le « où ») ; recherchent des cibles de haute-valeur pour collecter ce que l’on appelle des “informations accessibles au public” ; ou s’engagent dans des campagnes pour l’influence et la manipulation des médias sociaux.

Des centaines de personnes travaillent dans et pour la NSA, mais au cours des cinq dernières années, chaque unité de renseignement militaire et d’opérations spéciales a développé une sorte de cellule d’opérations « Web » qui recueille des renseignements et s’occupe en même temps de la sécurité opérationnelle de ses activités.

À l’ère électronique, une tâche majeure de la « réduction de signature » est de garder dissimulées toutes les organisations et les personnes, même les automobiles et les avions impliqués dans les opérations clandestines. Cet effort de protection va du nettoyage de tout signe révélateur de véritables identités sur internet, à l’introduction de fausses informations pour protéger les missions et les personnes. Étant donné que les systèmes d’identification biométriques sont devenus des normes mondiales, l’industrie de la « réduction de signature » s’efforce également de trouver des moyens d’usurper et de déjouer tous les systèmes de surveillance, depuis les empreintes digitales à la reconnaissance faciale aux frontières. Cette organisation va jusqu’à s’assurer que des agents secrets puissent entrer et opérer aux États-Unis, avec l’habilitation à manipuler les registres officiels pour garantir que les fausses identités correspondent.

Tout comme la biométrie et la « REAL ID » (N.d.T : nouvelles règles d’identification du permis de conduire américain votées en 2005 pour améliorer la sécurité intérieure des États–Unis suite aux attentats) sont les ennemis des exercices clandestins, il en va de même pour les traces laissées dans la vie numérique. L’une des préoccupations majeures de l’anti-terrorisme à l’ère de l’État islamique est la vulnérabilité des familles de militaires (une raison supplémentaire, selon les acteurs, d’opérer sous de fausses identités).

L’abondance d’informations en ligne sur des individus (ainsi que certains piratages étrangers spectaculaires) a permis aux services de renseignement étrangers de mieux démasquer les fausses identités d’espions américains. La « réduction de signature » est donc non seulement au centre de la lutte contre le terrorisme, mais est aussi partie intégrante de l’évolution du Pentagone vers une concurrence de grande puissance avec la Russie et la Chine (concurrence, influence et perturbation qui se situe “en dessous du niveau de conflit armé”). C’est ce que l’armée appelle la guerre dans la « zone grise », c’est-à-dire un espace « dans le continuum paix-conflit ».

Un officier supérieur récemment retraité chargé de superviser la « réduction de signature » et les “programmes d’accès spécial” super-secrets qui les protègent de tout examen affirme que personne n’est pleinement conscient de l’étendue du programme. Selon lui on n’a pas non plus réfléchi à ses implications pour l’institution militaire. « Tout est problématique, depuis le statut des conventions de Genève (par exemple si un soldat opérant sous une fausse identité est capturé par un ennemi) jusqu’au contrôle du Congrès » dit-il. Il s’inquiète que le désir de devenir encore plus invisible à l’égard de l’ennemi non seulement obscurcisse ce que font les États-Unis dans le monde, mais rende aussi plus difficile la fin des conflits. « La plupart des gens n’ont même pas entendu parler du terme réduction de signature et encore moins de ce qu’il engendre » dit-il. L’officier s’est exprimé sous couvert d’anonymat car il aborde des sujets hautement confidentiels.

La vie secrète de Jonathan Darby

Tous les matins à 10h00, Jonathan Darby se lance dans sa tournée de courrier. Darby n’est pas son vrai nom, mais ce n’est pas non plus l’identité factice qu’il utilise sur son permis de conduire du Missouri pour faire son travail. La voiture gouvernementale qu’il conduit n’est pas non plus enregistrée sous son véritable faux-nom. Celle-ci figure dans la liste d’une flotte de plus de 200 000 véhicules fédéraux dépendant de l’Administration des services généraux.Les plaques d’immatriculation de l’État du Maryland attachées magnétiquement à sa voiture ne pointent pas non plus vers son véhicule, son identité ou son organisation. Les lieux où travaille Darby et qu’il visite sont également classifiés.

Darby est un retraité de l’armée. Il demande que ni son vrai nom, ni son nom de couverture ne soient utilisés. Il a servi durant 20 ans dans le contre-espionnage. Dans le cadre de ces missions, il eut deux affectations en Afrique, en Éthiopie et au Soudan. Il se faisait passer pour un homme d’affaires expatrié. Il est maintenant sous contrat d’une entreprise de réduction de signature basé dans le Maryland dont il a demandé à Newsweek de taire l’identité.

Pendant que Darby fait sa tournée quotidienne d’une quarantaine de bureaux de poste et de point relais-courrier dans la région métropolitaine de DC, il ramasse une malle remplie de lettres et de colis de provenances rurales puis en expédie un nombre similaire. De retour au bureau, il trie sa prise, remet les factures aux responsables des finances et traite des dizaines de lettres personnelles et professionnelles envoyés depuis de nombreux pays étrangers. Mais sa tâche principale est d’enregistrer et de transmettre les susnommés « mécanismes » de réduction de signature. C’est-à-dire des passeports et permis de conduire pour des personnes qui n’existent pas, ainsi que d’autres paperasses – factures, documents fiscaux, cartes de membre d’organisation – constituant la base de fausses identités.

Pour enregistrer et revérifier l’authenticité de ses prises quotidiennes, Darby se connecte à deux bases de données. L’une est celle des Documents de Voyage et d’Identité (Travel and Identity Document database), un référentiel de la communauté du renseignement qui contient 300 000 exemples de passeports et visas étrangers authentiques, contrefaits et modifiés; et l’autre est celle du Système de Gestion d’Acquisition de Couverture (Cover Acquisition Management System), un registre top-secret de fausses identités où sont consignés les « mécanismes » utilisés par les opérateurs clandestins. Pour les fausses identités voyageant à l’étranger, Darby et ses collègues doivent également modifier les bases de données de l’immigration et des douanes américaines afin de s’assurer que ceux qui mènent des activités illicites puissent rentrer aux États-Unis sans être inquiétés.

Pour la vérification d’identité, l’unité de Darby travaille avec les officines de la Sécurité intérieure et du Département d’État ainsi qu’avec la quasi-totalité des 50 États, afin d’inscrire des « mécanismes » authentiques sous de faux noms. Une des rares représentations de ce monde nous est parvenue en avril 2013, lorsqu’un journaliste d’investigation du Northwest Public Broadcasting a relaté une histoire suggérant toute l’ampleur de ce programme secret. Son rapport a révélé que l’État de Washington avait à lui seul fourni des centaines de permis de conduire valides sous des noms fictifs au gouvernement fédéral. L’existence du « programme de permis de conduire confidentiels », comme on l’appelait, était même inconnue du gouverneur.

Avant Internet, explique Darby – avant qu’un flic local ou un garde-frontière ne soit connecté aux bases de données centrales en temps réel – tout ce dont un agent avait besoin pour être « sous couverture » était une pièce d’identité avec une photo authentique. Par contre, de nos jours, en particulier pour ceux qui opèrent sous couverture dans des opérations délicates, la « fable » identitaire doit renvoyer à plus qu’un simple nom inventé. Darby appelle « diligence raisonnable », la création de ce parcours de fausse existence. De faux lieux de naissance et adresses personnelles doivent être soigneusement recherchés, de faux échanges de courriel et de faux comptes sur les réseaux sociaux doivent être créés. Et ces existences doivent avoir des « amis » correspondants. Presque toutes les unités qui opèrent dans la clandestinité – opérations spéciales, collectes de renseignements ou cyber – ont une section de réduction de signature, principalement gérée par de petits entrepreneurs, appliquant la « diligence raisonnable ». Ces derniers adhèrent à ce que Darby appelle les six principes de réduction de signature : crédibilité, compatibilité, réalisme, soutenabilité, véracité et conformité.

La conformité est un principe important, dit Darby, en particulier à cause de l’environnement créé par le 11 septembre, où les points de contrôle sont devenus courants et où les activités néfastes sont examinées de plus près. Garder quelqu’un véritablement sous couverture et le faire pour une période donnée, nécessite une orchestration de longue haleine. On doit non seulement s’occuper de l’identité opérationnelle de la personne, mais aussi du maintien de sa vraie vie domestique. Comme l’explique Darby, cela inclut le paiement clandestin de factures, mais aussi la collaboration avec les banques et services de contrôle des cartes de crédit afin qu’ils détournent le regard d’opérations suspectées de blanchiment d’argent ou de fraudes d’identité. Et puis, les techniciens de réduction de signature doivent s’assurer que les scores de crédit réels (N.d.T : le crédit social américain cher à Delaunay) soient maintenus à jour – et pareillement pour les impôts et les paiements de la sécurité sociale – pour que les gens puissent retourner à leur vie en sommeil lorsque leurs missions de réduction de signature cesseront.

L’unité de Darby, appelée à l’origine le Centre de Planification Opérationnelle et de Renseignement sur les Déplacements (Operational Planning and Travel Intelligence Center), est chargée de superviser une grande partie de ces activités (et pour ce faire elle exploite le plus grand poste des finances militaires du Pentagone), mais la documentation – aussi importante soit-elle – n’est qu’une pièce du puzzle. D’autres organisations sont responsables de la conception et de la fabrication des déguisements personnalisés et des éléments de mise en « déroute biométrique » afin de faciliter les déplacements. Selon Darby c’est là que se trouvent tous les Programmes d’Accès Spécial (Special Access Programs). SAP est la catégorie la plus secrète d’informations gouvernementales. Elle protège les méthodes utilisées – et les capacités clandestines qui existent –afin de manipuler les systèmes étrangers et contourner des protections apparemment infaillibles, comme les empreintes digitales et la reconnaissance faciale.

La « réduction de signature » est un terme issu de l’art (« non-officiel »)

De nombreux SAP (N.d.T : Programmes d’Accès Spécial) de réduction de signature, portant des noms tels que Hurricane Fan, Island Hopper et Peanut Chocolate, sont administrés par un monde obscur d’organisations secrètes au service de l’armée clandestine (le Defense Programs Support Activity, le Joint Field Support Center, le Army Field Support Center, le Personnel Resources Development Office, le Office of Military Support, le Project Cardinals et le Special Program Office).

Cet univers est à tel point secret, qu’il n’existe pas de définition non classifiée de la réduction de signature. L’Agence du renseignement de la défense (DIA, Defense Intelligence Agency) – qui gère le Defense Clandestine Service (N.d.T : service d’opération clandestine connu sous l’acronyme DCS) et le Defense Cover Office (N.d.T : autre service de couverture connu sous l’acronyme DCO)– affirme que la réduction de signature est un terme issu de l’art : « les individus peuvent l’utiliser afin de … décrire les mesures de sécurité opérationnelle (OPSEC) d’activités et d’opérations variées. » En réponse aux questions du Newsweek soulignant que des dizaines de personnes avaient utilisé le terme afin de désigner ce monde, l’agence du renseignement de la défense (DIA) a suggéré que le Pentagone pourrait peut-être nous aider… Mais la personne responsable là-bas, un porte-parole du département de la défense (DOD), a seulement dit qu’en « ce qui concerne les opérations HUMINT » – renseignement humain – la réduction de signature « n’est pas un terme officiel ». Il n’aurait pour usage que la description « des mesures prises pour protéger les opérations. »

Un autre ancien haut fonctionnaire du renseignement – qui a dirigé une agence entière et demande à ne pas être nommé parce qu’il n’est pas autorisé à parler d’opérations clandestines -affirme que la réduction de signature existe dans un champ « crépusculaire » entre secret (couverture) et infiltration. Le premier terme, défini par la loi, est soumis à l’approbation présidentielle et appartient officiellement au Service national clandestin (National Clandestine Service) de la CIA. Le second connote un effort de stricte application de la loi réservée à des personnes munies d’un badge. Puis il y a le programme de protection des témoins, administré par le US Marshals Service du ministère de la Justice, qui s’occupe des fausses identités et des vies des personnes qui ont été réinstallées en échange de leur coopération avec les procureurs et les agences de renseignement.

L’armée ne mène pas d’opérations secrètes, affirme l’ancien haut fonctionnaire, et le personnel militaire ne se bat pas sous couverture. C’est-à-dire, excepté quand ils le font, soit parce que des individus sont affectés –« sheepdipped » – à la CIA, soit parce que certaines organisations militaires, en particulier celles du Commandement des opérations spéciales conjointes (Joint Special Operations Command), opèrent très souvent aux côtés de la CIA, en situation de couverture, avec des individus dont la vie dépend les uns des autres mais ne connaissent pas les véritables noms de leurs partenaires. Ensuite, il y a un nombre croissant d’enquêteurs gouvernementaux –des militaires, du FBI, de la sécurité intérieure et même des représentants de l’État – qui ne sont pas en tant que tel des infiltrés, mais qui se prévalent du statut de réduction de signature, avec de fausses cartes d’identité et de fausses plaques d’immatriculation, lorsqu’ils travaillent au niveau local. Tout particulièrement lorsqu’ils procèdent à des vérifications ultra-sensibles de citoyens américains d’origine arabe, sud-asiatique et de plus en plus africaine, demandant des habilitations de sécurité.

« Max la menace » (Get Smart) ?

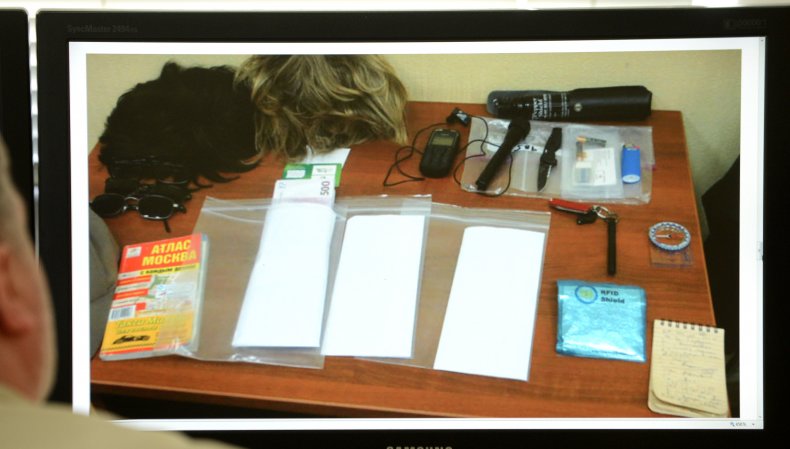

En mai 2013, lors d’un incident presque comique rappelant davantage un épisode de “Max la menace” qu’une opération d’espionnage qualifié, Moscou a ordonné à un “troisième secrétaire” de l’ambassade américaine du nom de Ryan Fogle de quitter le pays. Le FSB diffusait les photos d’arrestation de ce dernier portant une perruque blonde mal ajustée, avec un attirail amateur – quatre paires de lunettes de soleil, un plan de ville, une boussole, une lampe de poche, un couteau suisse et un téléphone portable – si vieillot, qu’on aurait dit que cela avait été posé “sur cette terre depuis au moins une décennie” relate un article.

Les médias internationaux s’en sont donnés à cœur joie. De nombreux retraités de la CIA ont dénoncé le déclin des techniques d’espionnage. La plupart des commentaires faisaient remarquer que nous avions quitté le vieux monde des perruques et des fausses roches en plastique (une référence à la Grande-Bretagne qui admit un an plus tôt avoir caché dans un rocher factice un dispositif de communication une nouvelle fois découvert par les services de renseignement russes à Moscou).

Six ans plus tard, une autre affaire d’espionnage a défrayé la chronique. Cette fois lorsqu’un jury fédéral a condamné l’ancien officier du renseignement militaire américain Kevin Patrick Mallory à 20 ans de prison pour avoir conspiré en vue de vendre des secrets à la Chine. L’affaire Mallory n’avait rien de particulièrement exceptionnel. L’accusation assurait son propre spectacle en présentant au jury une collection de perruques et de fausses moustaches ressemblant à des costumes d’Halloween. La mise en scène proposait une discussion amusante autour de déguisements grotesques.

Et pourtant, avertit Brenda Connolly (ce n’est pas son vrai nom), il serait naïf de trop en rire. Les deux affaires donnent un aperçu des nouvelles ficelles du métier et du grand secret qui les cache. Connolly a commencé sa carrière d’ingénieur à la Direction de la Science et de la Technologie (DS&T) à la CIA. Elle travaille maintenant pour un petit prestataire du secteur de la Défense produisant des gadgets – pensez à « Q » dans les films de James Bond, dit-elle – pour les opérations de réduction de signature.

L’« ancien » téléphone Nokia porté par Ryan Fogle, dit-elle, ne l’était qu’en apparence. Les aspects extérieurs inoffensifs de l’appareil dissimulaient à l’intérieur une véritable technologie de « communication secrète ». De même, dans l’affaire Mallory, le téléphone Samsung qui lui a été donné par les services de renseignement chinois était très sophistiqué. Lorsque le FBI l’a cloné électroniquement, ils n’ont pu trouver aucune partition cachée utilisée pour stocker des secrets. C’est Mallory qui a finalement dû leur révéler des informations.

Perdus dans le théâtre espion-contre-espion, d’autres indices de réduction de signature moderne ont été ratés selon Connolly. D’après elle, Fogle portait également un bouclier RFID, une pochette de blocage d’identification par radiofréquence destinée à empêcher un suivi électronique. Par ailleurs, Mallory avait des flacons de faux sang fournis par la Chine ; Connolly n’a pas voulu révéler à quoi ils servaient.

Comme beaucoup de gens dans ce monde, Connolly est une experte. Elle collectionne les pratiques d’espionnage à la manière d’une entomologiste. Elle peut parler pendant des heures des radiodiffusions qui transmettaient depuis l’Union soviétique – mais également depuis Warrenton en Virginie – des voix féminines récitant des nombres aléatoires et des passages de livres que les agents du monde entier captaient sur leurs radios à ondes courtes et les associaient à des codes préétablis.

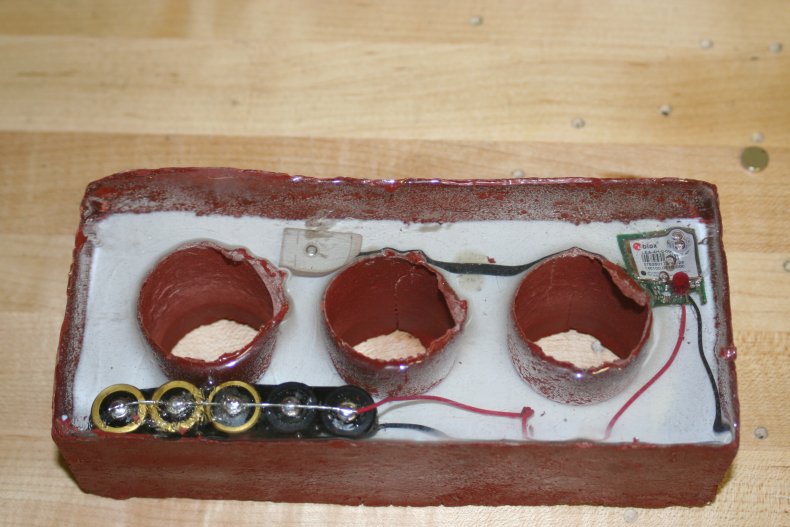

Mais ensuite ont émergé les cybercafés et les portes dérobées en ligne. Ils sont devenus les canaux de prédilection des communications secrètes, remplaçant largement les ondes courtes. Jusqu’à ce que les technologies de surveillance (en particulier dans les pays autocratiques) rattrapent leur retard et que les services de renseignement acquièrent la capacité non seulement de détecter et d’intercepter l’activité sur Internet, mais aussi de capturer chaque frappe effectuée sur un clavier distant. Cela a inauguré le monde actuel des communications dissimulées ou COVCOMM (N.d.T : covert communications), comme l’appellent les initiés. Il s’agit de dispositifs de cryptage très spéciaux que l’on a vus dans les affaires Fogle et Mallory et de différents types d’émetteurs et récepteurs en “mode rafale”, cachés dans les objets du quotidien comme les fausses roches. Dans certains cas il suffit à un agent ou un opérateur de passer à proximité d’un récepteur cible (un bâtiment ou une fausse pierre) pour activer les communications avec ces COVCOMM. Ceux-ci cryptent les messages clandestins et les retransmettent vers des centres de surveillance spécifiques.

(IMAGE) Dispositif de communication dissimulée (COVCOMM). Fausse brique implantée avec un dispositif d’écoute alimenté par batterie, utilisée dans le cadre d’une opération de reconnaissance « rapprochée » en Afghanistan. Photo fournie à William M. Arkin.W.M. ARKIN

« Et qui implante ces dispositifs selon vous ? » demande rhétoriquement Connolly. « Des militaires, des gars des opérations spéciales qui travaillent en soutien d’opérations encore plus secrètes. » Connolly parle d’outils tels que les tissus chauffants rendant les soldats invisibles à la détection thermique, de motos électriques qui peuvent fonctionner silencieusement sur les terrains les plus accidentés. Elle décrit la façon avec laquelle plusieurs mètres de fils électriques sont semés dans les vêtements « indigènes » (tels que les shalwarkameez d’Asie du Sud) et des soldats eux-mêmes, devenant alors des récepteurs ambulants, capables d’intercepter les appareils radios de faible puissance et les signaux de téléphone portable.

Fausses mains, faux visages

Perruques. Appareils de communication cachés. Faux rochers. Dans notre monde du tout électronique, où tout est enregistré, où il n’est pas possible d’entrer dans un parking sans que la plaque d’immatriculation soit capturée, où il n’est pas possible de réserver un vol ou un hôtel sans une pièce d’identité délivrée par l’État, où vous ne pouvez pas utiliser une carte de crédit sans que l’emplacement soit tracé, comment peut-on déjouer la biométrie ? Comment quelqu’un peut-il surpasser les lecteurs d’empreintes digitales ?

Dans 99 cas sur 100, la réponse est : ce n’est pas nécessaire. La plupart des soldats de réduction de signature voyagent sous de vrais noms et n’intervertissant leurs identités opérationnelles qu’une seule fois sur le terrain où ils opèrent. Ou bien ils s’infiltrent en traversant les frontières de territoires comme le Pakistan et le Yémen pour y mener des missions les plus dangereuses. Ces dernières sont les plus sensibles et impliquent une collecte « rapprochée » de renseignements ou encore l’utilisation de dispositifs de suivi miniaturisés de l’ennemi. Chaque modalité existe dans leurs programmes respectifs d’accès spéciaux –des missions d’autant plus sensibles qu’elles doivent être approuvées par le secrétaire à la Défense en personne.

Pour le 1% restant, c’est-à-dire, ceux qui doivent passer le contrôle des passeports sous de fausses identités, il existe divers systèmes de contournement biométrique, certains physiques et d’autres électroniques. L’un de ces programmes a été révélé par Wikileaks au début de 2017 dans un document peu remarqué (appelé« Vault 7 ») : il s’agit d’ExpressLane. Un instrument avec lequel le renseignement américain a implanté des logiciels malveillants au sein des systèmes étrangers de biométrie et de surveillance, permettant aux cyber espions américains de voler des données extérieures. Il y a plus de 8 000 outils classifiés de la CIA qui sont utilisés dans le monde secret de l’espionnage et du piratage électroniques.

Un informaticien travaillant pour Wikileaks à Berlin affirme que le code conçu avec ExpressLane suggère que les États-Unis peuvent manipuler ces bases de données. « Imaginez un instant que quelqu’un passe le contrôle des passeports », dit-il, hésitant à utiliser son vrai nom par crainte d’être mis en examen par Washington. “La NSA ou la CIA est alors chargée de corrompre –c’est-à-dire modifier – les données le jour où l’agent secret passe. Puis de les rétablir. Ce n’est pas impossible.”

Une autre source a indiqué l’existence d’une petite entreprise rurale de Caroline du Nord dans le secteur de la réduction des signatures, principalement dans le domaine de la collecte et des communications clandestines. Dans l’atelier et le centre de formation où ils enseignent aux opérateurs comment fabriquer des dispositifs d’écoute secrets intégrés dans des objets de la vie de tous les jours, ils sont à la pointe des technologies. Du moins, c’est ce que prétendent les documents promotionnels, avec un entrepôt pour le moulage et le coulage, une peinture spéciale et des techniques de vieillissement sophistiquées.

Cette entreprise discrète peut transformer n’importe quel objet, y compris une personne. Elle sculpte comme à Hollywood des visages en silicone dont l’application modifie parfaitement l’apparence. D’après un contrat classifié, leurs gadgets sont capables de vieillir, changer de sexe et « augmenter la masse corporelle ». Ils peuvent également modifier les empreintes digitales à l’aide d’un manchon en silicone qui s’adapte si bien à une vraie main qu’il ne peut être détecté. Il comprend des empreintes digitales modifiées et les imprègne des huiles trouvées dans la vraie peau. Interrogé sur l’efficacité de l’appareil, une source, qui a suivi la formation, s’esclaffe en répondant : « si je vous le dis, je vais devoir vous tuer. »

Dans la vie réelle, l’appropriation d’identité (principalement par des criminels soucieux de faire du profit) est une tare qui touche tout le monde. Cependant pour ceux qui travaillent dans le monde du renseignement et de la lutte contre le terrorisme, l’ennemi est également activement engagé dans des efforts visant à exposer ses informations personnelles. En 2015, l’État islamique a publié les noms, photos et adresses de plus de 1300 militaires américains, en donnant pour instruction à ses partisans de cibler et de tuer les individus identifiés. Le FBI a déclaré que la publication avait été suivie de menaces envers les familles de militaires via Facebook par des pirates – que l’on présume – russes se faisant passer pour des membres de l’État islamique.« Nous savons tout sur vous, votre mari et vos enfants », disait un de ces messages.

Les responsables du contre-espionnage et l’OPSEC (N.d.T : sécurité opérationnelle) ont lancé un effort à grande échelle pour informer les personnes touchées, mais aussi pour avertir le personnel militaire et leurs familles de mieux protéger leurs informations personnelles sur les réseaux sociaux. L’année suivante, l’État islamique a publié 8 318 noms de cibles : la plus grande publication jamais réalisée jusqu’à ce qu’elle soit dépassée par 8 785 noms en 2017.

Il a été établi que les militaires partageant des informations de localisation via leurs appareils de fitness révélaient des lieux d’opérations sensibles simplement en faisant leur jogging et en partageant leurs données. « Le développement rapide de nouvelles technologies de l’information améliore la qualité de nos vies, mais pose également des défis potentiels à la sécurité opérationnelle et aux forces de protection », a déclaré à l’époque le Commandement central des États-Unis dans une déclaration au Washington Post.

Puis vint la peur de l’ADN, lorsque l’amiral John Richardson, alors chef des opérations navales, averti le personnel militaire et leurs familles de cesser l’usage des kits de test ADN d’ascendance à la maison. « Faites attention à qui vous envoyez votre ADN », a déclaré Richardson, avertissant que les progrès scientifiques permettraient d’exploiter les informations afin de créer des armes biologiques de plus en plus ciblées à l’avenir. Et en effet, en 2019, le Pentagone a officiellement conseillé au personnel militaire de se tenir à l’écart des services ADN populaires. « L’exposition d’informations génétiques sensibles à des parties extérieures présente des risques personnels et opérationnels pour les membres du service », indique le mémo, rapporté pour la première fois par Yahoo News.

« Nous ne sommes encore qu’aux balbutiements de notre monde transparent », déclare l’officier supérieur à la retraite, mettant en garde contre le mythe d’un « identity gap » semblable au « bomber gap » de la guerre froide. « Nous sommes en train de gagner cette guerre, y compris du côté cybernétique, même si le secret sur ce que nous faisons donne à nouveau l’illusion médiatique (russe) que la Russie a plusieurs longueurs d’avance. »

Il admet que le traitement des big data à l’avenir risque d’empiéter davantage sur les opérations clandestines de part et d’autre. Toutefois, il affirme que ses avantages pour la société, en rendant particulièrement difficiles les activités et déplacements des terroristes, l’emportent sur les difficultés créées pour la sécurité opérationnelle militaire. L’officier estime que le secret est légitime, mais que la direction du ministère de la Défense n’a pas pris la mesure de la situation dans son ensemble. Les services militaires devraient se poser davantage de questions sur l’éthique, le bien-fondé et même la légalité de la transformation de soldats en espions et assassins et sur ce que cela signifie pour l’avenir.

Pourtant, le monde de la réduction de signature ne cesse de s’étendre, preuve, selon l’officier retraité, que la vie moderne n’est pas aussi transparente que la plupart d’entre nous le pensent.

(IMAGE) Le Defense Programs Support Activity, également connu sous le nom de Operational Planning and Travel Intelligence Center (Centre de Planification Opérationnelle et de Renseignement sur les Déplacements), l’un des épicentres de l’administration de réduction de signature. (photo fournie à William M. Arkin) W.M. ARKIN

Vues : 197

Baran

Juste je me permets d’attirer l’attention sur la fin de l’article lorsque officier à la retraite fait une analogie entre la situation actuelle et celle de la guerre froide avec les considérations sur le “bomber gap”. L’idée étant que médiatiquement les Russes font les zouaves et que les US passent pour des max la menace (ou Pierre Richard) avant tout car celui qui est dans le “faire” n’est pas en droit de trop l’ouvrir. En vérité, on est entrain de gagner dit-il! Son raisonnement analogique vaut ce qu’il vaut mais il y a au moins un point commun avec l’époque dont il parle, c’est qu’aujourd’hui comme durant la séquence 50-60 l’idée d’une Amérique à la traîne a justifié une forte croissance des investissements militaires, sans fondements. Sur l’exercice 2020 le budget militaire US était de 728 milliards. Biden encore plus généreux avec le Pentagone en a alloué 756! Soit une augmentation de 4% par rapport au budget voté pour 2020 et de 8% par rapport à 2019! La Chine augmente aussi son budget à la défense mais il reste indexé à sa croissance économique et tend à diminuer en proportion. L’idée d’une course aux armements impulsée par la Chine est donc une connerie, même Bondaz l’a dit! Enfin, c’était avant qu’il ne soit pleinement recruté par Taiwan… Par conséquent, méfions nous de l’évidence d’une Amérique qui se fait niquer partout tout le temps. Les réactionnaires s’en sont bien nourris dans le passé!