Jean-Luc Picker nous propose la traduction d’un article sur une opération de désinformation organisée par le CENTCOM. il précise « Il est un peu long et hermétique pour les non-initiés, toutefois, il a le grand intérêt de démontrer comment ces opérations fonctionnent et aussi d’éclairer certains thèmes récurrents de la propagande états-unienne (les Ouighours, la crise alimentaire liée à l’invasion de l’Ukraine etc…). Pour préciser le contexte : le CENTCOM est l’unité de commandement militaire US en charge de l’Asie centrale et du Moyen Orient. L’opération décrite sert essentiellement à influencer les populations des pays sous sa responsabilité en décriant les pays (pas tous sous sa responsabilité) ‘ennemis’ tels que la Russie, la Chine, l’Iran etc…Les cl usters auxquels il est fait référence ne se comprennent pas de façon géographique, mais en termes de centres d’intérêt et de ciblage.«

Paru dans Declassified Australia le 22 septembre 2022 par Peter Cronau

L’opération de désinformation dirigée par l’armée des Etats-Unis vers la Russie, la Chine, l’Asie Centrale et le Moyen Orient est l’opération la plus complète de diffusion de propagande pro-occidentale sur les réseaux sociaux jamais découverte. (Image : Observatoire de l’Internet de Stanford)

Une opération secrète de propagande en ligne visant à diffuser des ‘narratifs pro-occidentaux’ a été mise à jour. Opérant principalement depuis les Etats-Unis, elle cible en priorité la Russie, la Chine et l’Iran.

Une équipe de l’Université de Stanford et de la société de recherche sur l’internet Graphika « pense avoir découvert l’opération de désinformation (OD) pro-occidentale la plus vaste jamais analysée par des chercheurs en source ouverte ».

Selon ces chercheurs, l’essentiel de cette OD « trouve probablement ses origines aux Etats-Unis ». Elle est ensuite relayée par un puissant réseau de comptes robots, interconnectés sur Twitter, Facebook et autres réseaux sociaux.

Cette opération secrète utilise des « tactiques trompeuses diffusant les narratifs pro-occidentaux » pour influencer les internautes, et se positionne « contre des pays tels que la Russie, la Chine et l’Iran »

On trouve dans le rapport que « ces comptes ont critiqué lourdement la Russie, en particulier l’accusant de la mort de civils innocents et d’autres atrocités commises pas ses soldats suite à l’invasion de l’Ukraine lancée par le Kremlin pour défendre ‘ses ambitions impériales’ ».

Le rapport publié le 24 août par l’Observatoire de l’Internet de l’Université de Stanford (OIS) et Graphika est d’autant plus surprenant que l’OIS et Graphika sont connus pour leurs liens étroits avec les agences de sécurité nationales états-uniennes et leur rôle dans des campagnes de désinformation contre des pays désignés comme ennemis par les Etats-Unis tels que la Russie, la Chine et l’Iran.

Alex Stamos, directeur de l’OIS, est membre du Conseil des Relations Extérieures, expert invité à l’Institut Hoover et siège au conseil d’orientation du Centre Collectif d’Excellence sur la Cybersécurité de l’OTAN. Il dirigeait les services de la sécurité de Facebook quand la société a dû mener une enquête sur les soupçons de manipulation par la Russie des élections de 2016 aux Etats-Unis.

Le directeur des recherches de Graphika, Ben Ninmo, est quand à lui un membre influent du Conseil de l’Atlantique, il a conseillé l’unité de propagande britannique Initiative Intégrité, travaillé comme officier de presse de l’OTAN et est maintenant chef du renseignement de Meta (qui possède Facebook et Instagram). Il a publié un rapport s’efforçant de lier le dirigeant du Parti Travailliste Jeremy Corbyn à une opération d’influence russe dans les élections de 2019 au Royaume Uni.

Ce rapport, au titre ironique de « La voix silencieuse : évaluation de cinq années d’opérations de désinformation pro-occidentale » a été soigneusement ignoré par pratiquement tous les grands médias occidentaux depuis sa sortie le mois dernier. Ni les révélations sensationnelles qu’on y trouve, ni l’envergure des opérations ou les cibles choisies n’ont été jugées dignes d’attention si l’on excepte une brève mention que l’on trouve dans le Sydney Morning Herald.

De son côté, le Washington Post, dans un article, badine sur les ‘éclaboussures du rapport’, relayant que certains des comptes états-uniens utilisés publiaient des ‘photos de chats’ pour apparaître plus authentiques. L’article inclut ces remarques sur le rapport dans le cadre des opérations de cyber espionnage menées par la Russie et la Chine.

La raison pour laquelle ce rapport a été proprement enterré tient peut-être au fait qu’un autre rapport de l’OIS, publié le même jour sous le titre de ‘La guerre d’influence : une analyse des réseaux véhiculant le narratif pro-kremlin sur la Covid-19 et l’Ukraine’ a été opportunément publié le même jour.

Une importante base de données Twitter-Meta

Stanford-Graphika analyse des bases de données récupérées après que Twitter et Meta/facebook aient nettoyé de leurs serveurs deux ensembles (connectés entre eux) de faux comptes qui violaient leurs règles. Ces données se sont révélées refléter des campagnes furtives sur une période d’environ 5 ans, plutôt qu’une opération unique et homogène.

La base de Twitter comprenait 299,566 tweets en provenance de 146 comptes, alors que la base de Meta se concentrait sur 39 profils Facebook et 26 comptes Instagram. Selon Twitter, les comptes étaient en contradiction avec leurs règles sur les ‘manipulations de la plateforme et les spams’, alors que Meta accusait les comptes sur ses plates-formes de ‘comportement coordonné malhonnête’.

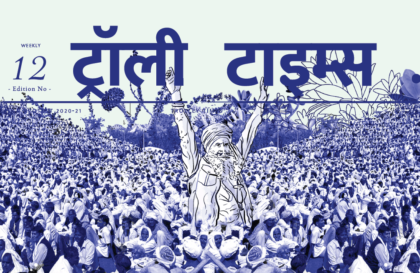

Carte communautaire des réseaux de followers de clusters de faux comptes Twitter basés en Iran, Afghanistan, Iraq et Arabie Saoudite. Les couleurs représentent les principales communautés. La distance reflète la proximité des réseaux. Dans certains cas les comptes semblent très près des followers et vice versa. (image : Stanford Internet Observatory-Graphika)

Par endroits, l’équipe Stanford-Graphika cherche à relativiser l’audience et l’influence des faux comptes : « la grande majorité des (centaines de milliers de) posts et tweets que nous avons revus n’ont reçu qu’une poignée de likes et de retweets. Seulement 19% des faux comptes comptaient plus de mille followers. ». Ce passage est largement repris par les adversaires du rapport. Pourtant, des centaines de faux comptes avec des milliers de followers finit par représenter un chiffre conséquent.

A d’autres endroits, l’Opération est décrite comme « l’Opération de Désinformation occidentale sur les réseaux sociaux la plus vaste jamais revue et analysée par des chercheurs en source ouverte ».

Les chercheurs n’ont pas identifié avec précision quelles entités états-uniennes étaient derrière le programme. Ils notent toutefois que : « les comptes partageaient parfois des articles en provenance de media fondés par le gouvernement tels que Voice of America ou Radio Free Europe, ainsi que des liens vers des sites de l’armée états-unienne ».

Deux campagnes de désinformation distinctes ont été identifiées dans la masse des données. La première est une campagne déjà connue dirigée par le Pentagone, alors que la seconde rassemble une série d’opérations jusque-là non identifiées et dont on ne connait pas l’origine.

L’équipe de Stanford-Graphika a pu montrer que la première de ces campagnes était « liée à une opération de messages à découvert organisée par le gouvernement des USA sous le nom d’Initiative Réseau TransRégionale ». Les premières révélations sur ce programme sont venues du Stimson Center, un laboratoire d’idées basé à Washington. Leur rapport de 2012 est maintenant archivé mais peut être ouvert à partir de ce lien.

Cette ‘Initiative Réseau’ est un programme d’influence piloté par la SOCOM (Direction des Opérations Spéciales), une unité d’élite de l’armée des USA. Actif dès 2010, il s’appuyait sur des douzaines d’équipe MISO (Support Opérationnel de l’Information Militaire) et organisait des opérations psychologiques dans le monde entier à la demande des commandants militaires sur le terrain ou de certains ambassadeurs états-uniens.

La SOCOM a sous-traité un certain nombre de ses opérations de développement au Rendon Group, une officine de désinformation avec des budgets de plusieurs millions de dollars, liée à la CIA et connue en particulier pour son rôle dans l’alignement des médias occidentaux et le façonnage de l’opinion publique avant le déclenchement de la guerre en Irak en 2013. Parmi les outils mis en place par la SOCOM pour ses opérations d’influence, on trouve des sites offrant des programmes d’information, culturels, sportifs et autres en direction ‘d’audiences cibles’, tels que le South East Europe Times ou Central Asia Online. Ces sites « sont déguisés en sites de journalisme civil » et cherchent à « présenter les Etats-Unis et leurs opérations sous un jour favorable ».

Des clusters de faux comptes démasqués

Les faux comptes pro-occidentaux identifiés par Twitter et Meta « avaient créé des fausses identités se présentant sous des photos GAN (Generative Adversarial Network, un programme permettant de fabriquer des portraits par ordinateur). Ils se présentaient comme des médias indépendants, utilisaient des mèmes et des videos-clips et tentaient de lancer des campagnes de hashtags et de pétitions en ligne ». En utilisant des techniques de cartographie des réseaux sociaux, ces comptes ciblaient des audiences essentiellement moyen-orientales : Iran (45%), Afghanistan, Iraq mais aussi Asie centrale. L’analyse de ces faux comptes a permis de mettre en évidence des « petites communautés au sein du réseau, avec des clusters composés de comptes de diverses origines internationales réunis vaguement autour de personnalités ou d’organisations internationales »

Un des profils au sein du cluster ‘Asie Centrale’ utilisait une photo remaniée (à gauche) de l’actrice Valeria Menendez (à droite). Ce site était donné comme le contact pour le site Intergazeta VK (image : OIS-Graphika).

Quelques-uns des faux comptes ciblaient la Russie et la Chine. « Les opérations ciblant des audiences russophones en Asie Centrale faisaient l’éloge des opérations d’aide états-unienne en Asie Centrale tout en critiquant la Russie et en particulier sa politique étrangère. Deux de ces comptes étaient centrés sur la Chine et le traitement des minorités musulmanes chinoises, en particulier les Ouighours de la province du XinJiang. »

Les chercheurs ont aussi montré que les clusters de désinformation reprenaient des sujets pro-occidentaux tels que « les efforts humanitaires et diplomatiques des Etats-Unis dans la région, l’influence présentée comme néfaste de la Russie au Moyen Orient et en Afrique, ainsi que ‘l’impérialisme’ chinois et son traitement des minorités musulmanes ».

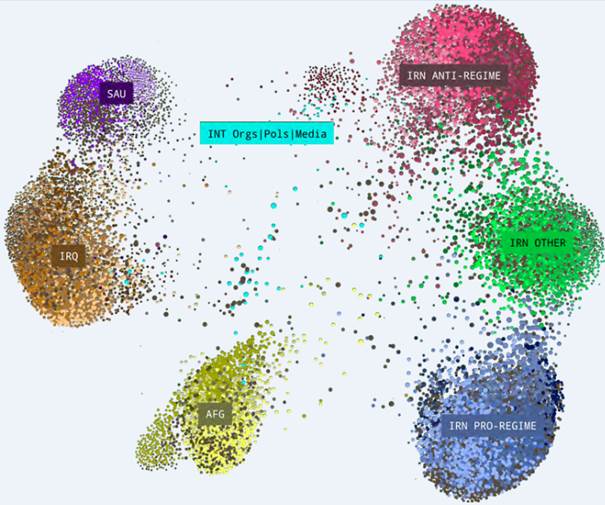

Le Cluster Russe

A partir de février, l’Ukraine a été au centre de l’essentiel des opérations sur Twitter. Les chercheurs ont montré que « les faux-comptes qui postaient jusque-là principalement sur les activités militaires de la Russie au Moyen-Orient et en Afrique ont pivoté vers la guerre en Ukraine, présentant le conflit comme une menace pour les populations d’Asie Centrale ». « Rapidement après le début de l’invasion en février, ces comptes ont tenté de susciter des manifestations pro-ukrainiennes dans les pays d’Asie Centrale. Puis ils ont relayé des informations présentées comme preuves des atrocités commises par les troupes russes ainsi que du blocus par la Russie des exportations de céréales ukrainiennes ».

La campagne de désinformation dénonçait les ambitions ‘impériales’ de la Russie, présentant les USA comme « le principal garant de la souveraineté des états d’Asie Centrale contre la Russie ». « D’autres posts dénonçaient les narratifs anti-occidentaux et pro-russes de la propagande russe en Asie Centrale, présentant la Russie comme une puissance machiavélique cherchant à saper les démocraties indépendantes ».

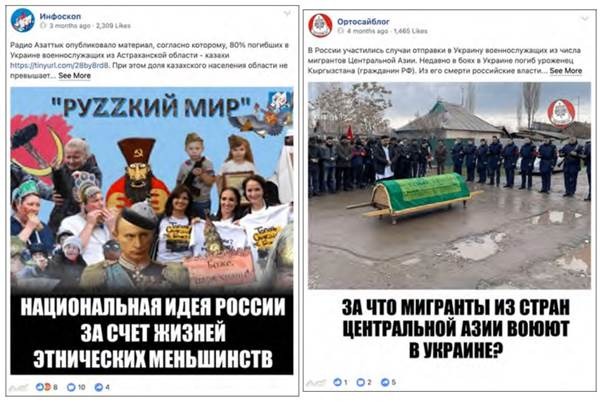

Le post à gauche suggère que la Russie cherche à utiliser les minorités nationales pour combattre en Ukraine. Le post à droite cherche à montrer les conséquences létales de la conscription d’immigrants d’Asie Centrale pour l’armée Russe. (image : OIS-Graphika)

Les opérateurs mettaient en place de « faux profils » liés à de « prétendus médias d’informations » prétendant relayer des informations sur les événements en Asie Centrale. Certains de ces sites étaient suivis par plus de 6000 followers.

Les données de transparence de Facebook indiquent la localisation des administrateurs de 4 de ces faux comptes comme étant en France, pourtant, une analyse Meta montrent qu’ils ont en fait leur origine aux USA. Plusieurs pages montraient des photos de Paris et de ses monuments dans le but de dissimuler leur véritable origine.

Plusieurs des faux sites d’information, tels que Intergazeta et Vostochnaya Pravda, traduisaient en russe des articles pris sur les sites du Service Russe de la BBC, des ambassades des USA en Asie Centrale et de Radio Free Europe. Ils utilisaient aussi régulièrement du matériel pris sur des sites d’information directement financés par le Commandement Central des Etats-Unis, en particulier Caravanserai.

Au moins quatre de ces prétendus sites d’information « ont essayé de lancer des campagnes de hashtag en lien avec la guerre en Ukraine ». Un des sites centrés sur l’invasion de l’Ukraine par la Russie a lancé un hashtag plutôt grossier se traduisant comme #UkraineAujourd’huiAsieCentraleDemain. Les auteurs du rapport soulignent que ces tentatives n’ont pas rencontré beaucoup de succès.

Le Cluster Chinois

Un petit cluster du groupe d’Asie Centrale était centré essentiellement sur la Chine. « Ces comptes, un faux profil et un faux site d’information, se concentraient essentiellement sur le génocide des Ouighours et des minorités musulmanes dans des ‘camps de rééducation’ du Xinjiang ». Des posts parlaient également du « trafic d’organes, du travail forcé, des crimes sexuels contre les femmes musulmanes et des disparitions suspectes au sein des populations musulmanes du Xinjiang ». D’autres faux comptes du groupe postaient également sur la Chine, affirmant que « l’autoritarisme chinois et son impérialisme financier représentaient une menace pour l’Asie Centrale et d’autres régions du monde ».

Le post de gauche parle du recueil d’organes sur des musulmans du Xinjiang. Celui de droite blâme la Chine comme étant le principal sponsor de la guerre de la Russie contre l’Ukraine. (image : OIS-Graphika)

Les faux comptes « mentionnaient souvent la collaboration de la Chine avec la Russie, particulièrement en matière militaire, arguant que le Parti Communiste Chinois avait fourni en secret des armes à la Russie et que Beijing devait être tenu pour responsable de l’invasion de l’Ukraine par la Russie ». Cette fausse information a aussi eu cours en Occident mais a été rapidement réfutée, et même l’armée ukrainienne admet maintenant qu’il s’agissait d’une invention.

Le cluster Iranien

Les faux comptes dans le cluster iranien « prétendaient fréquemment être Iraniens -et souvent des Iraniennes- avec des professions telles que ‘enseignant’ ou ‘militant politique’ ». Certains des faux sites d’information (en langue persane) faisait preuve de style. La chaîne YouTube Fahim News avait pour slogan « des informations et des nouvelles vérifiées ». Le media Dariche News se vante de délivrer « des informations sans censure et sans parti-pris » et d’être « un site web indépendant, sans affiliation à quelque groupe ou organisation ».

Ces faux sites d’information iraniens puisaient leur matériel dans des sites en langue persane financés par les Etats-Unis ou sur la chaîne de télévision Iran International basée au Royaume Uni, fondée par un homme d’affaires lié au Prince Saoudien Mohammed Bin Salman.

Dans un post du 18 août 2022, Fahim News présentait les réseaux sociaux comme le seul moyen pour les Iraniens d’avoir accès au monde libre et se vantait d’être le principal ennemi de la propagande du régime Iranien « c’est la raison pour laquelle le régime fait tant d’efforts pour censurer et filtrer l’internet ». Décidément, les colporteurs de désinformation ne dédaignent pas le double-jeu !

Certains comptes dans le cluster iranien utilisaient des méthodes de spams probablement dans l’intention de générer un auditoire plus nombreux. De nombreux comptes intercalaient « du contenu non politique de remplissage, tel que de la poésie iranienne, des photos de plats iraniens et même de mignonnes photos de chats ».

« Dans le cluster iranien, nous avons observé de nombreuses occasions où des comptes partageaient des contenus venant de sources liées à l’armée états-unienne. » Maladroitement peut-être, un compte Twitter prétendant appartenir à un « individu Iranien qui vit à Cambridge » a posté des liens vers les sites Almashareq et Diyaruna, tous deux financés par le Commandement Central des Etats-Unis (CENTCOM).

Cette image tweetée par un faux compte le 24 février 2022 demande la « liberté de parole en Iran ». Le texte d’accompagnement utilisait 2 hastags farsi, un protestant contre une loi de contrôle de l’internet et l’autre disant « Non à la République Islamique ». (image : OIS-Graphika)

Dans le cluster iranien, un thème récurrent était celui des droits des femmes, un point sensible pour le gouvernement iranien. « Les posts insistaient qu’il n’y avait pas eu beaucoup de changement pour les femmes iraniennes au cours des années. Beaucoup aussi se faisaient l’écho de manifestations contre l’obligation de porter le hijab »

Le cluster Afghan

Un petit nombre de faux comptes dans le cluster Afghanistan utilisait des techniques similaires aux autres clusters, tels que des photos de profil créées par Intelligence Artificielle, de faux sites d’information, et la reprise d’information venant de sources US.

Ces sites « diffusaient régulièrement des narratifs critiquant l’Iran et ses agissements ». « Les articles avançaient parfois des allégations provocantes accompagnées d’articles pris sur le site web Afghanistan.asia.news.com lié à l’armée US ». Le rapport cite un de ces exemples : « un tweet du 11 mars 2022 affirmait que les familles de réfugiés afghans décédés en Iran avaient rapporté que les corps leur avaient été restitués après que certains organes leur aient été prélevés ». Cet article s’appuyait sur des interviews avec des personnes prétendant être un fonctionnaire afghan et une infirmière afghane qui avançaient des allégations similaires invérifiables.

Depuis la prise de pouvoir en Afghanistan par les Talibans en août 2021, les faux sites d’information ont insisté sur les manifestations des femmes contre les autorités Talibanes et sur le traitement des femmes et des journalistes par le nouveau gouvernement afghan.

Le cluster du Moyen Orient

Le cluster du Moyen Orient utilisait ses faux comptes essentiellement pour des sujets en relation avec l’Irak, la Syrie, le Liban et le Yemen. Ce groupe « avançait des narratifs visant à affaiblir l’influence de l’Iran dans la région », alliant allégations provocantes et récits destinés à influencer leurs auditoires.

Plusieurs faux comptes Twitter prétendaient être « des activistes Irakiens » « accusant l’Iran de menacer la sécurité en eau de l’Irak et d’inonder le pays de methamphétamine. D’autres comptes insistaient sur les morts de civils tués par des mines Houthi et poussaient l’idée que l’invasion de l’Ukraine par la Russie allait provoquer une crise alimentaire mondiale.

Photos de profils utilisées par des faux comptes Twitter dans le cluster du Moyen Orient. Elles ont été créées par ordinateur. (image : OIS-Graphika)

On trouvait le même contenu, clairement distribué et coordonné, sur de nombreux faux comptes, au même moment.

L’équipe a aussi mis en évidence quelques failles de sécurité opérationnelles. Un compte Twitter prétendant être un homme Irakien du nom de ‘Discoverer’ et utilisant une fausse photo de profil générée par ordinateur se concentrait sur les méfaits du gouvernement iranien. Mais les versions archivées du même compte Twitter avant mai 2021 utilisent une photo différente, est identifié comme « un compte appartenant au Commandement Central US » et est localisé en « Floride, USA ». Il se trouve que le siège du Commandement Central US (CENTCOM) est sur la base de l’aviation militaire MacDill à Tampa, en Floride. La Sphère de Responsabilité (AOR) du CENTCOM comprend le Moyen Orient, l’Asie centrale et une partie de l’Asie du sud, recouvrant exactement les territoires concernés par l’opération décrite dans le rapport de OIS-Graphika.

Le CENTCOM ne se cache pas de mettre en place des Opérations d’Information (IO) « incluant des campagnes de messages contre-propagandistes sur l’internet et les réseaux sociaux ». Ces campagnes d’IO « ont pour but de démultiplier notre impact dans l’espace informationnel et de contrer les activités déstabilisatrices sponsorisées par certains gouvernements dans ce domaine à travers la zone du CENTCOM ».

Identification des responsables de cette ‘opération de désinformation’

Les auteurs assurent qu’il n’est pas possible de déterminer avec certitude les opérations décrites dans le rapport.

On peut pourtant s’étonner qu’il n’ait pas été possible d’aboutir à une conclusion plus claire en utilisant les standards de preuve employés antérieurement par Graphika pour désigner la Russie comme à l’origine d’une opération d’influence.

Ben Nimmo, de Graphika, a étudié la fuite de documents de commerce qui auraient pu être bénéfiques pour la campagne du Parti Travailliste lors des élections de 2019 au Royaume Uni. S’il a plus tard avancé qu’ « il ne pouvait pas attribuer la responsabilité de cette opération », son rapport ne se privait pas d’affirmer que:

- « les fuites ont été diffusées de façon similaire à l’opération russe ‘Infection Secondaire’ »

- « les fuites ont été amplifiées en ligne d’une façon rappelant de près une opération d’information russe connue »

- « les similarités… sont trop nombreuses pour qu’il s’agisse d’une simple coïncidence »

- « le faux compte… a commis des erreurs caractéristiques de ‘Infection Secondaire’ »

- « le tweeting… ressemble aux efforts d’amplification déployés par ‘Infection Secondaire’ »

Ce rapport de Graphika avait choisi sans circonspection le titre de « Fuite de documents commerciaux au RU : les opérateurs s’efforcent de dissimuler que leurs comptes ont diffusé les fuites de documents commerciaux US/RU de façon similaire à l’opération russe ‘Infection Secondaire’ révélée en juin 2019 ».

Ce qui en a découlé n’est pas surprenant. Les grands médias se sont saisis du rapport, le présentant d’emblée comme une opération russe de désinformation avec des gros titres comme : « La Russie est impliquée dans la fuite des documents » (The Guardian), « La fuite des documents cités par Corbyn vient d’un groupe lié à la Russie » (Sky News), « Les Russes tentent de manipuler les élections en faisant fuir des documents commerciaux dont s’est prévalu Jeremy Corbyn » (The Telegraph). Ces condamnations ont joué un rôle important dans l’échec de la campagne électorale du dirigeant travailliste Jeremy Corbyn.

Sur la base du rapport de OIS-Graphika ‘La voix silencieuse’, on peut arriver à des conclusions au moins aussi solides que celles avancées dans le rapport de Graphika ‘Fuite de documents commerciaux au RU’.

Tweet de ‘Discoverer’ (qui, dans une incarnation antérieure, vivait en Floride, USA) critiquant les actions des protégés de l’Iran en Irak, et faisant l’apologie des efforts humanitaires du gouvernement US (image : OIS-Graphika)

Il est clair que les buts, le ciblage, les narratifs, les techniques, les sources et jusqu’à certaines méta-données laissées dans leur sillage identifient les responsables de l’opération de désinformation décrite dans le rapport de OIS-Graphika. Ceux qui ont fourni les bases de données sur lesquels cette recherche s’est basée ont exprimé leur opinion. Twitter déclare que « les pays d’origine présumés » sont les USA et le RU. Pour Meta, « le pays d’origine » est les USA.

Cette opération de désinformation peut être attribuée avec un haut niveau de certitude à des opérateurs en groupe ou individuels liés à l’armée états-unienne. L’opération met en valeur les buts militaires et impériaux des Etats-Unis dans les pays ciblés. Les pays ciblés sont tous désignés comme ennemis des USA. Il est prouvé que les méthodes et techniques soulignées dans le rapport ont été utilisées par les unités de propagande de l’armée US, et on trouve même des liens directs. Une grande partie du matériel utilisé provient de sites d’information financés par les Etats-Unis et d’ambassades états-uniennes. Et pour couronner le tout, des miettes de méta-data pointent vers l’armée US.

Récemment, deux sources protégées ont déclaré de façon anonyme au Washington Post que « On regarde de près, parmi d’autres, le rôle du Commandement Central US » au sujet de « ce rapport très complet sur une opération occidentale de désinformation sur les réseaux sociaux ».

Il n’y a à notre connaissance aucun élément allant contre une telle conclusion. Arrivés là, on peut donc affirmer que cette opération de désinformation à l’ampleur inégalée est en fait une vaste opération secrète de propagande pilotée par l’armée US.

PETER CRONAU est un journaliste d’investigation récompensé, un écrivain et un réalisateur de films. Ses documentaires ont été diffusé par ABC TV dans Les Quatre Coins et sur Radio National dans Background Briefing. Il est éditeur et co-fondateur de DECLASSIFIED AUSTRALIA. Il est aussi co-éditeur du livre paru récemment : A Secret Australia – Revealed by the WikiLeaks Exposés

Views: 2